¿Qué es ‘Vault 7’?

“Vault 7” es una colección sustancial de material confidencial documental de la CIA obtenido y publicado por WikiLeaks.

• ¿Cuál es el tamaño total de “Vault 7”? La serie “Vault 7” es la publicación de información de inteligencia más extensa de la historia. La primera parte de la serie, denominada “Año Cero” (Year Zero) tiene un total de 8,761 documentos.

• ¿Qué rango de tiempo abarca “Vault 7”? De los años 2013 a 2016. El orden de las páginas en cada nivel se determina por su fecha (primero la más antigüa). WikiLeaks obtuvo la fecha de creación/última modificación de la CIA para cada página, aunque aún no aparece por razones técnicas. Normalmente, la fecha puede inferirse o aproximarse con respecto al contenido y el orden de las páginas. Si es imprescindible conocer la fecha y tiempo exacto de la publicación, contactar a Wikileaks.

• ¿Cuándo se obtuvo cada serie de “Vault 7″? La primera parte, “Año Cero” (Year Zero), se obtuvo recientemente y abarca desde el año 2016. Los detalles de las otras series serán proporcionados al momento de su publicación.

• ¿Cada serie de “Vault 7″ proviene de una fuente distinta? Los detalles relativos a las otras series serán proporcionados al momento de su publicación.

• ¿Cómo obtuvo WikiLeaks cada serie de “Vault 7″? Las fuentes confían en que Wikileaks no revelará información que pueda identificarles.

• ¿WikiLeaks teme que la CIA tome represalias contra miembros de su staff para detener la publicación de las series? No. Eso sería contra-productivo para ellos.

RELEASE: Vault 7 Part 1 “Year Zero”: Inside the CIA’s global hacking force https://t.co/h5wzfrReyy pic.twitter.com/N2lxyHH9jp

— WikiLeaks (@wikileaks) March 7, 2017

¿Cuál es la importancia de ‘Vault 7’?

• La primera parte de la serie documental ‘Vault 7’ llamada “Año Cero” (Year Zero) y publicada por WikiLeaks, pone en evidencia la existencia de un programa secreto de hackeo y espionaje de la CIA, así como su arsenal de malware y armas cibernéticas capaces de afectar numerosos productos de diversas compañías, como el iPhone de Apple, Android de Google, Windows de Microsoft, o televisiones Samsung, pudiendo incluso transformarlos en micrófonos encubiertos.

• WikiLeaks asegura que la CIA ha perdido el control de la mayor parte de su arsenal de hackeo, incluyendo malware, virus, troyanos, exploits, sistemas de malware a control remoto y documentación relacionada. Esta extraordinaria colección de cientos de líneas de código fuente otorga —a quien la posea— el potencial total de hackeo de la CIA. El archivo likeado circuló y fue filtrado sin autorización a través de hackers del gobierno de los Estados Unidos y sus contratistas, uno de los cuales proporcionó parte del mismo a WikiLeaks.

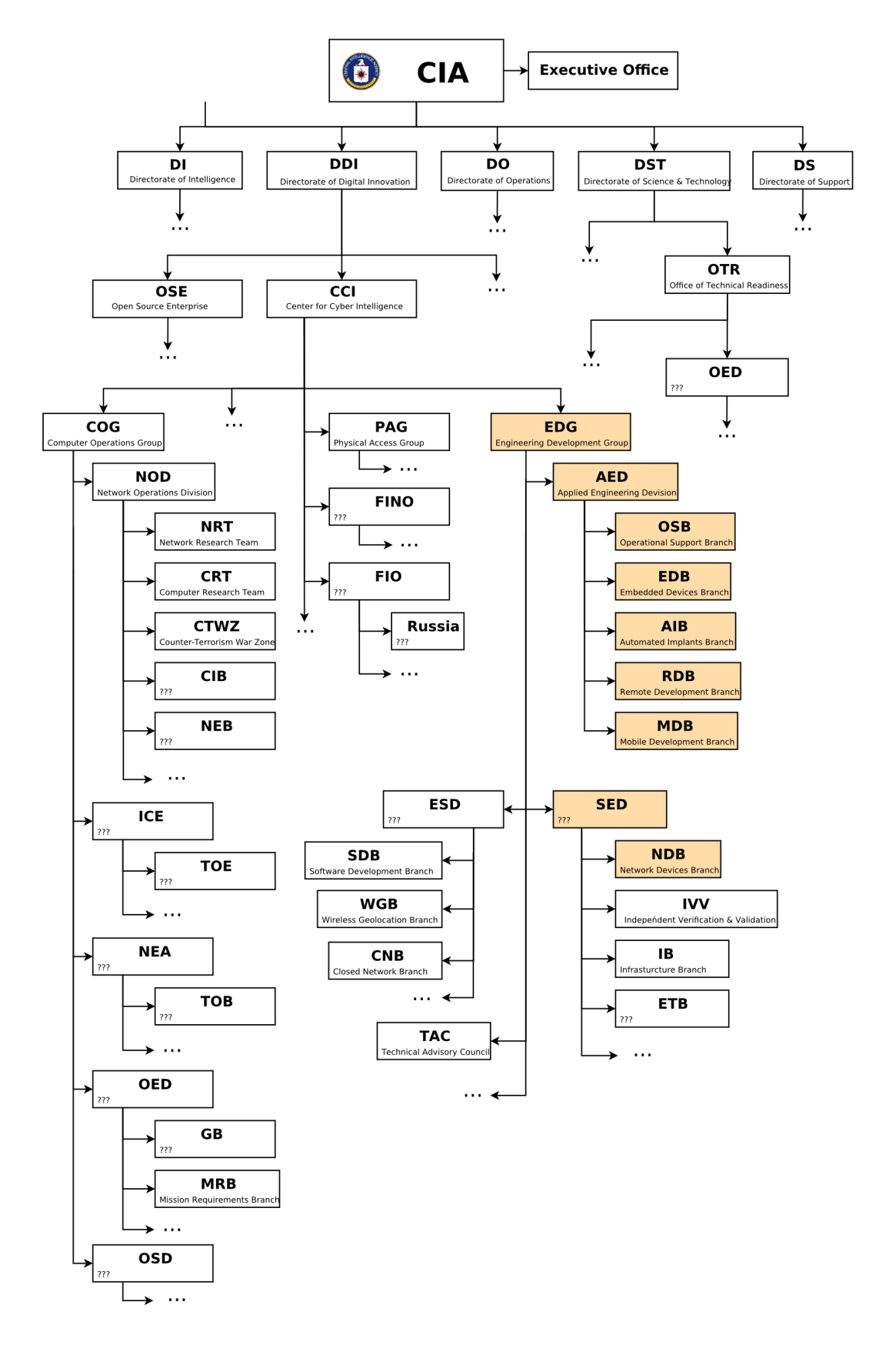

• Hacia finales de 2016, la división de hackeo de la CIA, formalmente adscrita al Centro de Inteligencia Cibernética de la agencia (CCI), tenía registrados a más de 5,000 usuarios y había producido más de mil sistemas de hackeo, troyanos, virus y otras armas de malware. Tan sólo en 2016, los hackers de la CIA utilizaron más código fuente que el que usa la plataforma de la red social Facebook.

• La CIA prácticamente creó “su propia Agencia de Seguridad Nacional” sin siquiera cuestionarse si sería capaz de justificar el presupuesto masivo necesario para replicar las capacidades de la agencia rival NSA. Y no sólo eso. El riesgo mayor tal vez sea que una vez que alguna estas ciber-armas sea liberada, podría propagarse alrededor del mundo en cuestión de segundos y ser usada por naciones enemigas, ciber mafias, y hackers adolescentes.

¿Snowden 2.0?

• La fuente que filtró Vault 7 indica que hay cuestiones de normatividad que deben debatirse en público urgentemente, como por ejemplo si las capacidades de hackeo de la CIA superan su poder de injerencia y son convenientes para cuidar su imagen pública. La fuente que filtró Vault 7 también desea iniciar un debate público sobre seguridad, creación, uso, proliferación y control democrático de las ciber armas.

La CIA apunta a iPhones, Androids y televisiones inteligentes

• El malware de la CIA y sus herramientas de hackeo son desarrolladas por el Engineering Development Group (EDG), un grupo de desarrollo de software del Centro de Inteligencia Cibernética (CCI), departamento perteneciente a la Dirección de Innovación Digital (DDI) de la CIA. El DDI es uno de los cinco mayores directorados de la CIA.

• La creciente sofisticación de técnicas de espionaje es comparable con la novela 1984 de George Orwell. En ese sentido, “Weeping Angel”, el malware desarrollado por la Embedded Devices Branch (EDB) de la CIA, es la pieza de software más emblemáticamente “orwelliana” de la CIA, capaz de infestar televisiones inteligentes transformándolas en micrófonos encubiertos.

Automóviles, otro objetivo de la CIA

• Ya desde octubre de 2014 la CIA buscaba infectar el sistema de control de automóviles usado en autos y camiones modernos.

• El propósito de tal control no está especificado, pero permitiría a la CIA involucrarse en asesinatos indetectables, como el de Michael Hastings.

With the #Vault7 revelations, Michael Hastings’ family can now demand subpoenable evidence from the CIA, proving who murdered him @wikileaks pic.twitter.com/llNEMjtqjw

— William Craddick (@williamcraddick) March 7, 2017

La CIA en tu computadora

• La CIA también ha hecho esfuerzos sustanciales para infectar y controlar con malware a usuarios de Microsoft Windows. Esto incluye múltiples ataques de día cero locales y remotos, virus como “Hammer Drill”, que infecta software distribuido en CD y DVD, infecciones para dispositivos extraíbles —como USB drives—, sistemas para ocultar información en imágenes o en zonas de disco encubiertas (“Brutal Kangaroo”) y para mantener activa la infestación de malware.

Retención de exploits de día cero

• A raíz de los leaks de Edward Snowden de la NSA, la industria tecnológica de los Estados Unidos selló el compromiso con la administración de Obama para que el poder ejecutivo revelara regularmente —y no sólo de manera provisional— vulnerabilidades serias, exploits, bugs o “días cero” a Apple, Google, Microsoft y otros fabricantes de los Estados Unidos.

• Vulnerabilidades serias no reveladas a los fabricantes ponen en riesgo a un gran número de usuarios e infraestructura crítica, quedando expuestos a instituciones de inteligencia internacional o ciber criminales que se enteran de esas vulnerabilidades de manera independiente o a través de rumores. Si la CIA es capaz de descubrir tales vulnerabilidades, otros también pueden hacerlo.

Proliferación de programas de guerra cibernética likeados y hackeados

• Mientras la proliferación de armas nucleares está limitada por altos costos y demandas de infraestructura visible necesarios para producir armamento nuclear, las armas cibernéticas son muy difíciles de retener una vez desarrolladas. Las armas cibernéticas son sólo programas de computación que pueden piratearse como cualesquiera otros. Como se componen sólo de información, pueden copiarse rápidamente sin costo alguno.

• Durante los últimos tres años, el sector de inteligencia de los Estados Unidos, conformado por agencias gubernamentales como la CIA y la NSA y sus contratistas —como Booze Allan Hamilton— ha sido objeto de filtraciones sin precedentes de información confidencial por sus propios trabajadores.

• En cuanto un arma cibernética es liberada, puede propagarse alrededor del mundo

en segundos para ser usada por naciones, mafias cibernéticas y hackers.

El consulado de los Estados Unidos en Frankfurt es una base encubierta de hackers de la CIA

• Además de operar en Langley, Virginia, la CIA usa el consulado de de los Estados Unidos en Frankfurt como base encubierta para sus hackers en Europa, Oriente Medio y África. Los hackers de la CIA que operan fuera del consulado en Frankfurt (“Centro Europeo de Inteligencia Cibernética” o CCIE) cuentan con pasaportes diplomáticos y encubrimiento del Departamento de Estado.

Ejemplos de proyectos de la CIA

• El sistema de manejo del Engineering Development Group (EDG) de la CIA contiene alrededor de 500 diferentes proyectos (de los que sólo algunos están documentados en “Year Zero”) cada uno con sus propios sub-proyectos, herramientas de hackeo y malware. La mayoría de estos proyectos se relaciona con herramientas para penetración, infestación (“implanting”), control y sustracción.

• El grupo UMBRAGE del Ramo de Artefactos Remotos de la CIA, colecta y mantiene una librería sustancial de técnicas de ataque “robadas” de malware producido en otras naciones, incluida la Federación Rusa. Con UMBRAGE y otros proyectos similares, la CIA no sólo amplía la diversidad y número de ataques, sino que también puede adjudicar la autoría de los mismos a otra instancia dejando huellas falsas para culpar a los mismos grupos a los que robaron las técnicas de ataque usadas.

CIA uses techniques to make cyber attacks look like they originated from enemy state. It turns DNC/Russia hack allegation by CIA into a JOKE

— Kim Dotcom (@KimDotcom) March 7, 2017

• Fine Dining se distribuye con un cuestionario estandarizado que, por ejemplo, los oficiales de la CIA deben completar. La Operational Support Branch (OSB) de la CIA usa el cuestionario para convertir las solicitudes de los oficiales en requerimientos técnicos de hackeo (normalmente extracción de información de sistemas de computación) para operaciones específicas. Entre la lista de posibles objetivos están: ‘Asset’, ‘Liason Asset’, ‘Administrador de Sistema’, ‘Operaciones de Información Foránea’, ‘Agencias Foráneas de Inteligencia’ y ‘Entidades Gubernamentales Foráneas.’ Es curioso que no hay ninguna referencia a grupos extremistas ni criminales trasnacionales.

• ‘Improvise’ es un paquete de herramientas para configuración, post-procesamiento, configuración de carga útil, selección de vector de ejecución para herramientas de encuesta y extracción compatible con los sistemas operativos más relevantes, como Windows (Bartender), MacOS (JukeBox) y Linux (DanceFloor).

• HIVE es una suite de malware multi-plataforma y el software necesario para su control. El proyecto provee implantes personalizables para Windows, Solaris, MikroTik (usado por routers de internet) y plataformas Linux, así como una infraestructura para comunicarse con dichos implantes. Los implantes se configuran para comunicarse via HTTPS con el servidor web de un dominio encubierto. Cada operación que utiliza los implantes cuenta con un dominio encubierto separado, y la infraestructura puede soportar cualquier cantidad de dominios encubiertos.

Julian Assange, editor de WikiLeaks, asegura que:

“Existe un riesgo extremo de proliferación del desarrollo de armas cibernéticas. Aunque la importancia de ‘Year Zero’ (Año Cero) va más allá de elegir entre guerra o paz cibernética. La revelación es también excepcional desde una perspectiva política. legal y forense.”

La polémica serie “Vault 7” no sólo muestra que los hilos secretos que mueven a los Estados Unidos desde la oscuridad, se dirigen hacia un sistema de totalitarismo “orwelliano” como el representado en la novela 1984 de George Orwell. De no rectificar las medidas del gobierno secreto global, la humanidad pronto podría vivir como Neo —el protagonista de la cinta Matrix, perseguido por agentes que le espían de manera perpetua y que siguen cada uno de sus pasos para privarle de su libertad. La labor de WikiLeaks para filtrar esta documentación es invaluable, sin precedentes históricos, y necesaria para detener la agenda global totalitaria del Nuevo Órden Mundial.

Fuentes: