En una revelación que supera la escala y la importancia de los archivos de Twitter y los de Facebook, ha surgido un denunciante con un tesoro de documentos que exponen las actividades de la Cyber Threat Intelligence League (CTIL), un grupo de científicos de datos, contratistas militares y de inteligencia de EE.UU. y el Reino Unido enmarcado como “antidesinformación” que se fusionó con proyectos oficiales, incluidos los del Departamento de Seguridad Nacional (DHS) para dar forma y nacimiento al Complejo Industrial de Censura desde 2018. El denunciante alega que el líder de CTIL, un “ex” analista de inteligencia británico, recibió instrucciones en 2017 para crear un proyecto de lucha contra la desinformación en la Casa Blanca de Obama. Estos documentos ofrecen información sobre la génesis de los programas modernos de censura digital, la participación militar y de inteligencia, las asociaciones con organizaciones de la sociedad civil y el uso de técnicas ofensivas como las cuentas falsas. El enfoque de CTIL iba más allá de la censura e incluía operaciones ofensivas para influir en la opinión pública y manipular narrativas. Los documentos, verificados de forma independiente y obtenidos de un denunciante creíble, describen un esfuerzo coordinado de los gobiernos de Estados Unidos y el Reino Unido para construir una infraestructura de censura interna similar a las tácticas utilizadas en países extranjeros. El denunciante afirma que aproximadamente entre 12 y 20 miembros activos de CTIL trabajaban en el FBI o CISA, y el objetivo final era integrarse en el gobierno federal. Los documentos, que se presentarán a los investigadores del Congreso durante los próximos días y semanas serán publicados en la medida de lo posible.

Por Michael Shellenberger, Alex Gutentag y Matt Taibbi

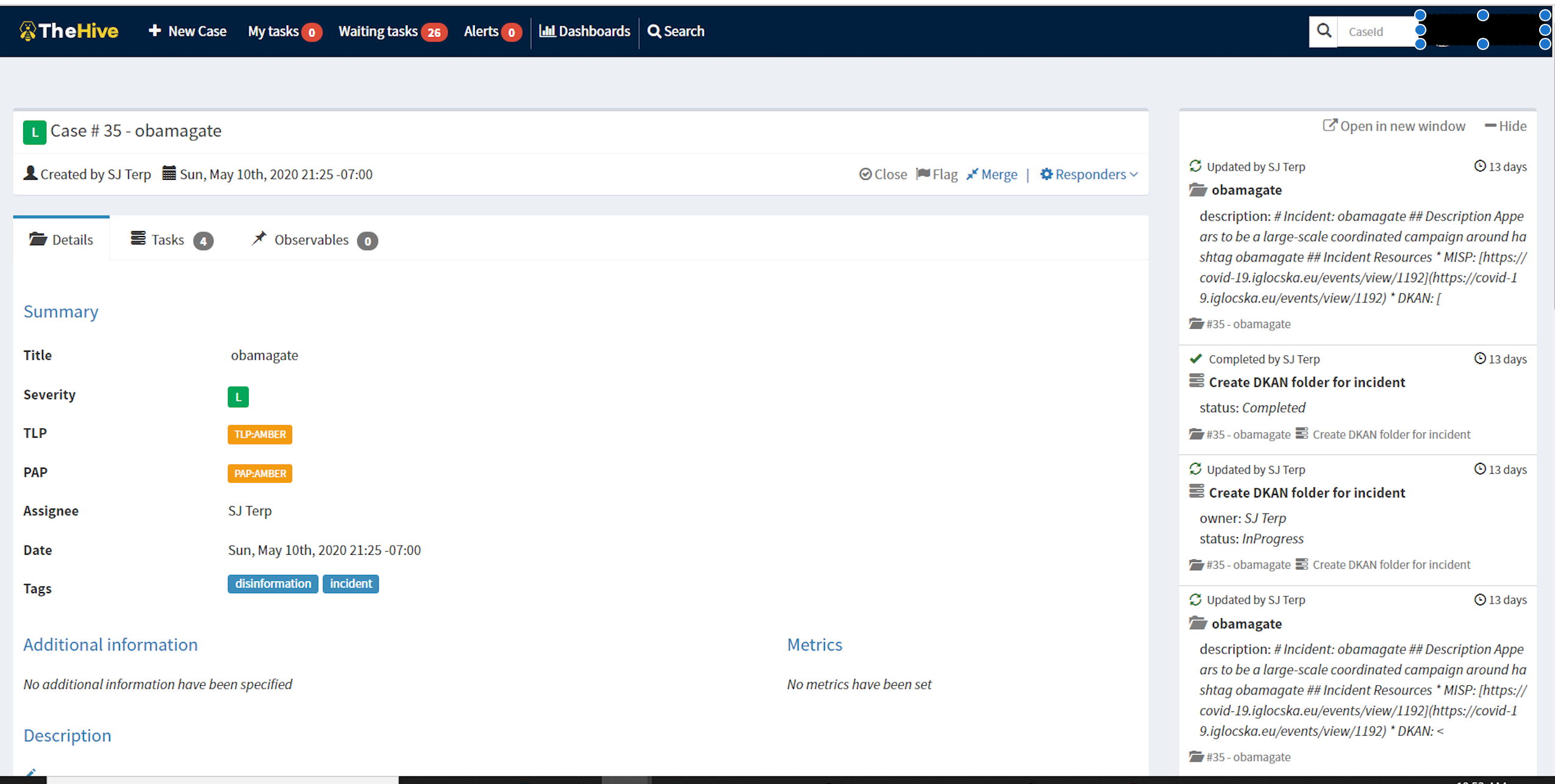

El contratista militar estadounidense Pablo Breuer (izquierda), la investigadora de defensa británica Sara-Jayne “SJ” Terp (centro) y Chris Krebs, ex director de la Agencia de Seguridad de Infraestructura y Ciberseguridad del Departamento de Seguridad Nacional de EE. UU. (DHS-CISA)

Un denunciante ha presentado un nuevo y explosivo tesoro de documentos, que rivaliza o supera a los archivos de Twitter y Facebook en escala e importancia. Describen las actividades de un grupo “antidesinformación” llamado Cyber Threat Intelligence League, o CTIL, que comenzó oficialmente como un proyecto voluntario de científicos de datos y veteranos de defensa e inteligencia, pero cuyas tácticas con el tiempo parecen haber sido absorbidas por múltiples organizaciones oficiales. proyectos, incluidos los del Departamento de Seguridad Nacional (DHS).

Los documentos de la CTI League ofrecen respuestas del eslabón perdido a preguntas clave que no se abordan en los archivos de Twitter y Facebook. Combinados, ofrecen un panorama completo del nacimiento del sector “antidesinformación”, o lo que hemos llamado el Complejo Industrial de la Censura.

Los documentos del denunciante describen todo, desde la génesis de los programas modernos de censura digital hasta el papel de las agencias militares y de inteligencia, las asociaciones con organizaciones de la sociedad civil y los medios comerciales, y el uso de cuentas de títeres y otras técnicas ofensivas.

“Encierra tu mierda”, explica un documento sobre cómo crear “tu disfraz de espía”.

Otro explica que si bien este tipo de actividades en el extranjero son “típicamente” realizadas por “la CIA, la NSA y el Departamento de Defensa”, los esfuerzos de censura “contra los estadounidenses” deben realizarse utilizando socios privados porque el gobierno no tiene la “autoridad legal”.

La denunciante alega que una líder de la CTI League, una “ex” analista de inteligencia británica, estaba “en la sala” de la Casa Blanca de Obama en 2017 cuando recibió instrucciones de crear un proyecto de lucha contra la desinformación para detener una “repetición del 2016”.

Durante el último año, Public, Racket, investigadores del Congreso y otros han documentado el surgimiento del Censorship Industrial Complex, una red de más de 100 agencias gubernamentales y organizaciones no gubernamentales que trabajan juntas para instar a la censura en las plataformas de redes sociales y difundir propaganda sobre personas desfavorecidas, temas y narrativas completas.

La Agencia de Seguridad de la Información y Ciberseguridad (CISA) del Departamento de Seguridad Nacional de Estados Unidos ha sido el centro de gravedad de gran parte de la censura, con la Fundación Nacional de Ciencias financiando el desarrollo de herramientas de censura y desinformación y otras agencias del gobierno federal desempeñando un papel de apoyo.

Los correos electrónicos de las ONG y socios de redes sociales de CISA muestran que CISA creó la Asociación de Integridad Electoral (EIP) en 2020, en la que participaron el Observatorio de Internet de Stanford (SIO) y otros contratistas del gobierno de los Estados Unidos. EIP y su sucesor, el Virality Project (VP), instaron a Twitter, Facebook y otras plataformas a censurar las publicaciones en las redes sociales tanto de ciudadanos comunes como de funcionarios electos.

A pesar de la abrumadora evidencia de censura patrocinada por el gobierno, aún no se había determinado de dónde surgió la idea de tal censura masiva. En 2018, una funcionaria de la SIO y excompañera de la CIA, Renee DiResta, generó titulares nacionales antes y después de testificar ante el Senado de Estados Unidos sobre la interferencia del gobierno ruso en las elecciones de 2016.

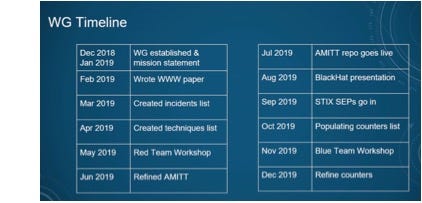

Pero, ¿qué pasó entre 2018 y la primavera de 2020? El año 2019 ha sido un agujero negro en las investigaciones del Complejo Industrial de la Censura hasta la fecha. Cuando uno de nosotros, Michael, testificó ante la Cámara de Representantes de Estados Unidos sobre el Complejo Industrial de Censura en marzo de este año, faltaba todo el año en su cronograma.

Una fecha de inicio más temprana para el complejo industrial de censura

Ahora, un gran tesoro de documentos nuevos, incluidos documentos de estrategia, videos de capacitación, presentaciones y mensajes internos, revelan que, en 2019, contratistas militares y de inteligencia de EE.UU. y el Reino Unido liderados por una ex investigadora de defensa del Reino Unido, Sara-Jayne “SJ” Terp , desarrolló el amplio marco de censura. Estos contratistas codirigieron CTIL, que se asoció con CISA en la primavera de 2020.

En realidad, la construcción del Complejo Industrial de la Censura comenzó incluso antes, en 2018.

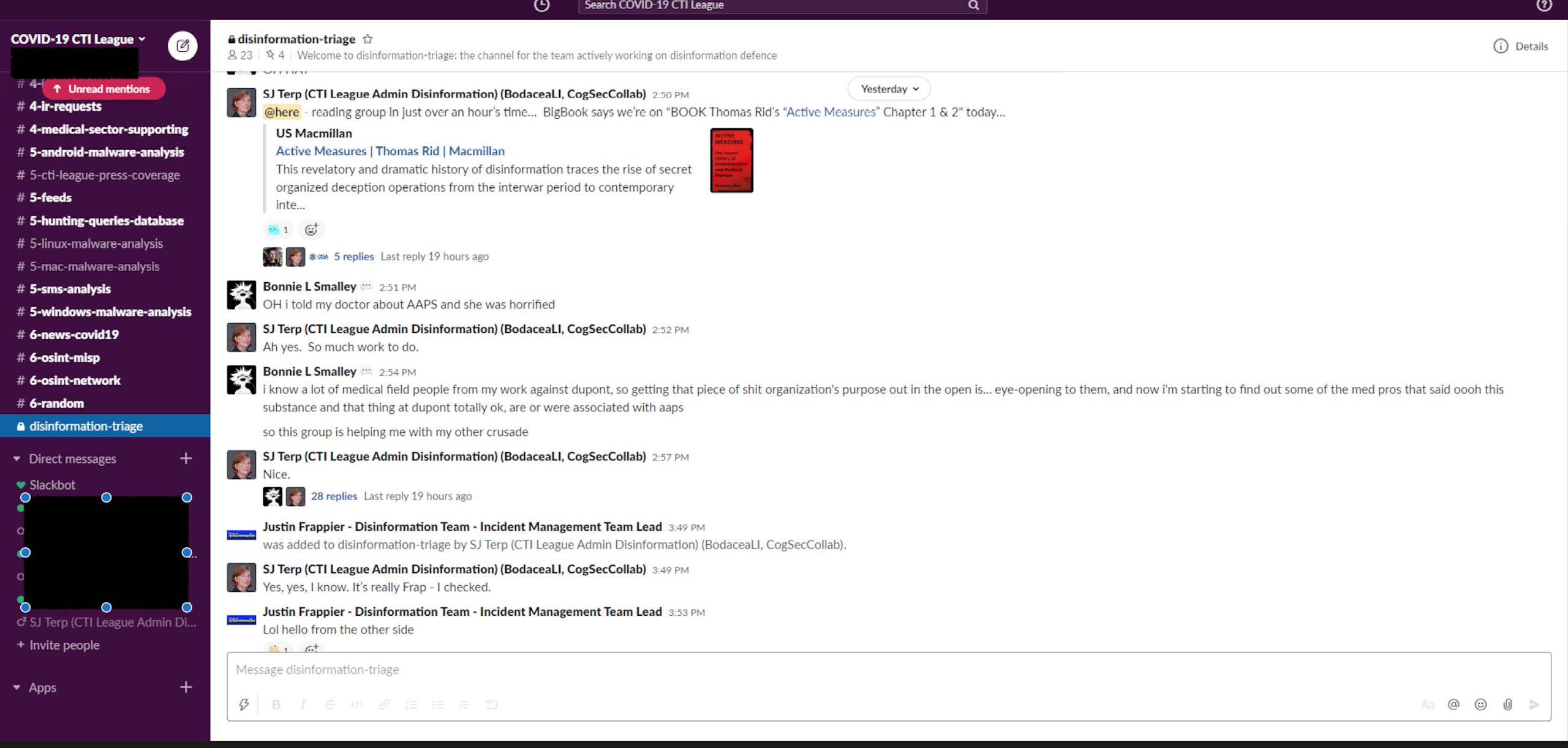

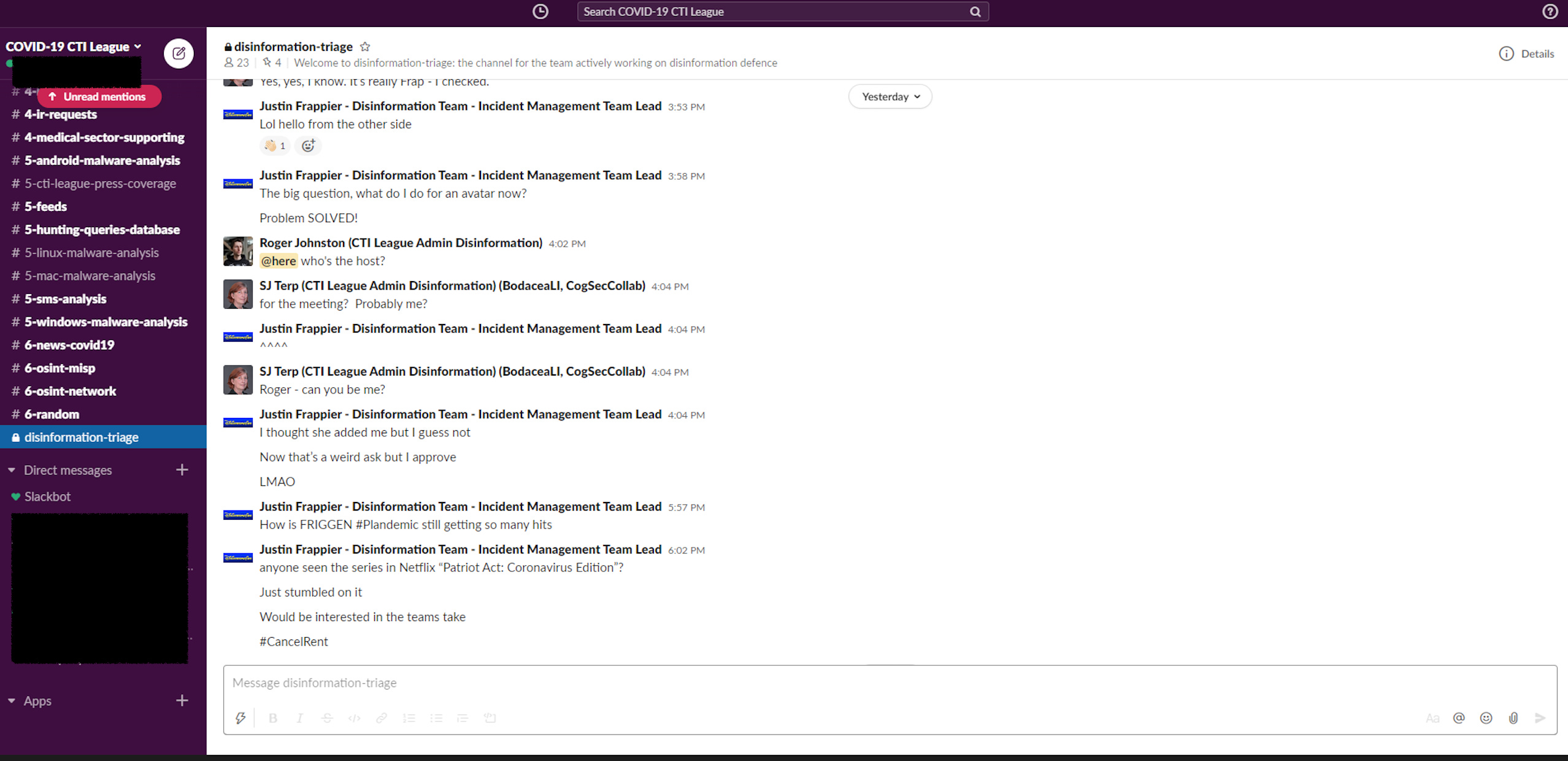

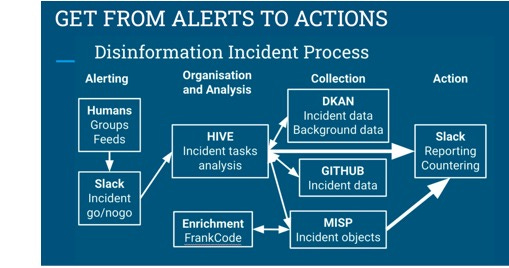

Los mensajes internos de CTIL Slack muestran a Terp, sus colegas y funcionarios del DHS y Facebook trabajando en estrecha colaboración en el proceso de censura.

El marco CTIL y el modelo público-privado son las semillas de lo que tanto Estados Unidos como el Reino Unido implementarían en 2020 y 2021, incluido el enmascaramiento de la censura dentro de las instituciones de ciberseguridad y las agendas contra la desinformación; un gran enfoque en detener las narrativas desfavorables, no solo los hechos erróneos; y presionar a las plataformas de redes sociales para que eliminen información o tomen otras medidas para evitar que el contenido se vuelva viral.

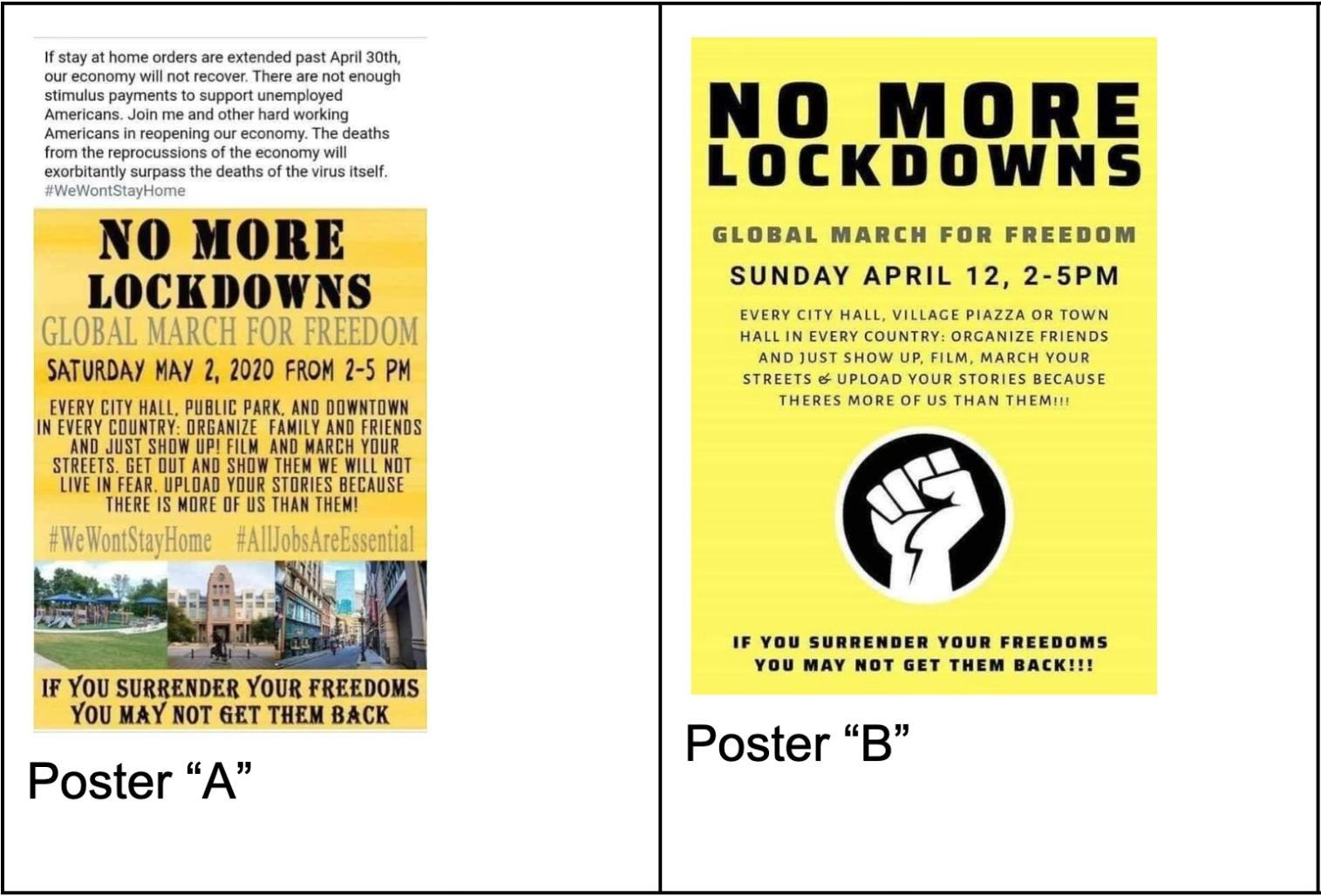

En la primavera de 2020, CTIL comenzó a rastrear y reportar contenido desfavorable en las redes sociales, como narrativas antibloqueo como “todos los trabajos son esenciales”, “no nos quedaremos en casa” y “abrimos Estados Unidos ahora”. CTIL creó un canal de aplicación de la ley para denunciar contenido como parte de estos esfuerzos. La organización también investigó a personas que publicaban hashtags antibloqueo como #freeCA y mantuvo una hoja de cálculo con detalles de sus biografías de Twitter. El grupo también discutió la solicitud de “eliminaciones” y la notificación de dominios de sitios web a los registradores.

El enfoque de CTIL ante la “desinformación” fue mucho más allá de la censura. Los documentos muestran que el grupo participó en operaciones ofensivas para influir en la opinión pública, discutiendo formas de promover “contramensajes”, cooptar hashtags, diluir mensajes desfavorables, crear cuentas de títeres e infiltrarse en grupos privados solo por invitación.

En una lista sugerida de preguntas de la encuesta, CTIL propuso preguntar a los miembros o miembros potenciales: “¿Ha trabajado anteriormente con operaciones de influencia (por ejemplo, desinformación, discurso de odio, otros daños digitales, etc.)?” Luego, la encuesta preguntó si estas operaciones de influencia incluían “medidas activas” y “operaciones psicológicas”.

Estos documentos nos llegaron a través de un denunciante muy creíble. Pudimos verificar de forma independiente su legitimidad mediante una extensa verificación cruzada de información con fuentes disponibles públicamente. El denunciante dijo que fueron reclutados para participar en CTIL a través de reuniones mensuales de ciberseguridad organizadas por el DHS.

El FBI se negó a hacer comentarios. CISA no respondió a nuestra solicitud de comentarios. Y Terp y los otros líderes clave de CTIL tampoco respondieron a nuestras solicitudes de comentarios.

Pero una persona involucrada, Bonnie Smalley, respondió a través de LinkedIn diciendo: “Todo lo que puedo comentar es que me uní a la liga CTI, que no está afiliada a ninguna organización gubernamental, porque quería combatir la tontería de inyectar lejía en línea durante el covid…. Sin embargo, puedo asegurarles que no tuvimos nada que ver con el gobierno”.

Sin embargo, los documentos sugieren que los empleados del gobierno eran miembros comprometidos de CTIL. Una persona que trabajó para el DHS, Justin Frappier, fue extremadamente activa en CTIL, participó en reuniones periódicas y dirigió capacitaciones.

El objetivo final de CTIL, afirmó el denunciante, “era pasar a formar parte del gobierno federal. En nuestras reuniones semanales, dejaron en claro que estaban construyendo estas organizaciones dentro del gobierno federal, y si creaban la primera versión, podríamos asegurarles un trabajo”.

El plan de Terp, que compartió en presentaciones ante grupos de seguridad de la información y ciberseguridad en 2019, era crear “comunidades Misinfosec” que incluyeran al gobierno.

Tanto los registros públicos como los documentos del denunciante sugieren que ella lo logró. En abril de 2020, Chris Krebs, entonces director de CISA, anunció en Twitter y en varios artículos que CISA se estaba asociando con CTIL. “Es realmente un intercambio de información”, dijo Krebs.

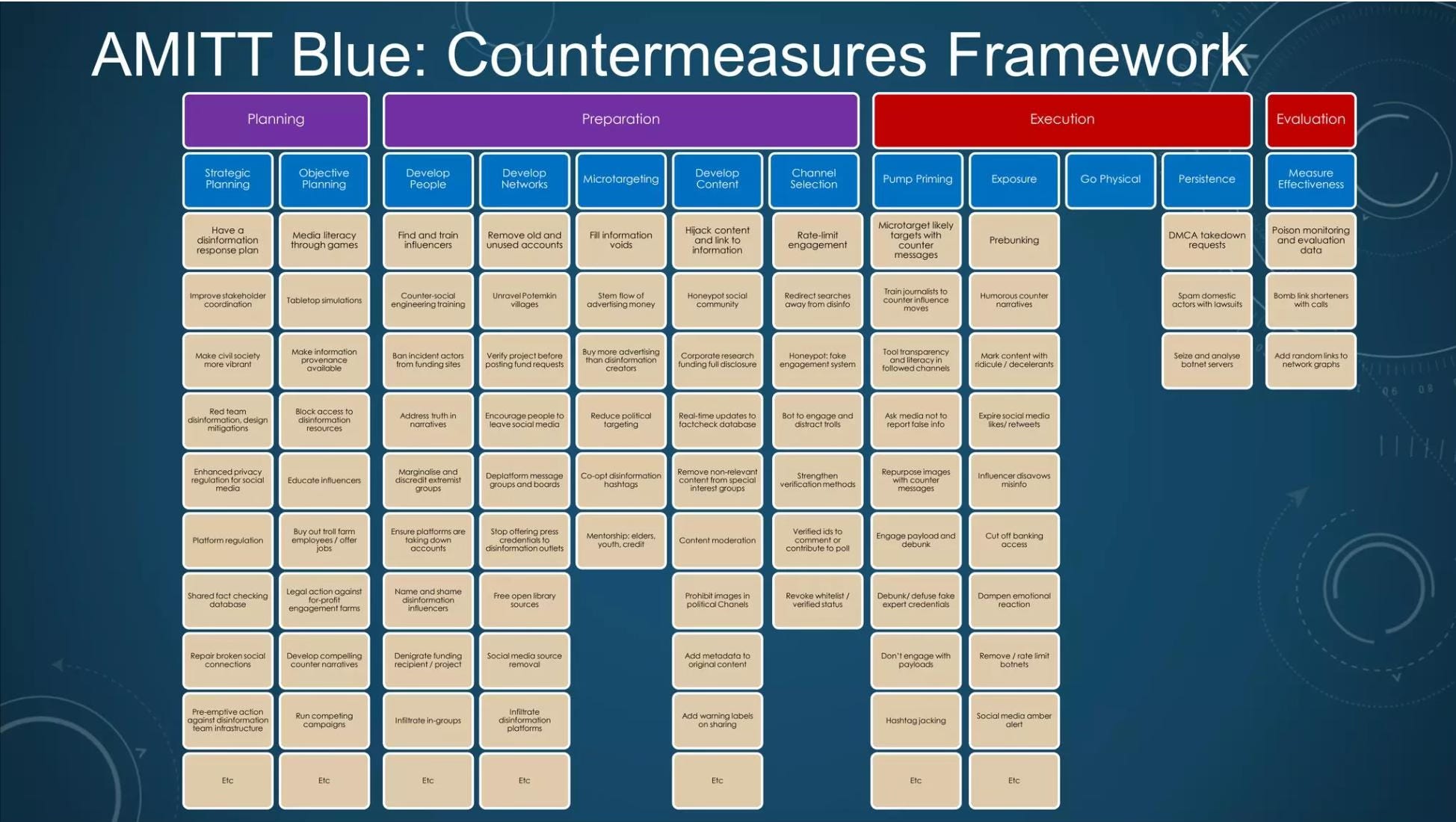

Los documentos también muestran que Terp y sus colegas, a través de un grupo llamado MisinfoSec Working Group, que incluía a DiResta, crearon una estrategia de censura, influencia y antidesinformación llamada Adversarial Misinformation and Influence Tactics and Techniques (AMITT). Escribieron AMITT adaptando un marco de ciberseguridad desarrollado por MITRE, un importante contratista de defensa e inteligencia que tiene un presupuesto anual de entre 1.000 y 2.000 millones de dólares en financiación gubernamental.

Posteriormente, Terp utilizó AMITT para desarrollar el marco DISARM, que luego la Organización Mundial de la Salud empleó para “contrarrestar las campañas antivacunas en toda Europa”.

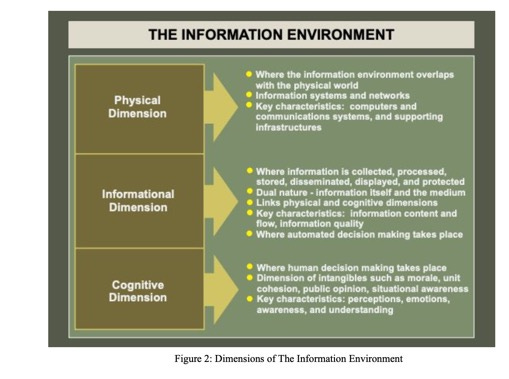

Un componente clave del trabajo de Terp a través de CTIL, MisinfoSec y AMITT fue insertar el concepto de “seguridad cognitiva” en los campos de la ciberseguridad y la seguridad de la información.

La suma total de los documentos es una imagen clara de un esfuerzo altamente coordinado y sofisticado por parte de los gobiernos de Estados Unidos y el Reino Unido para construir un esfuerzo de censura nacional e influir en operaciones similares a las que han utilizado en países extranjeros. En un momento, Terp hizo referencia abiertamente a su trabajo “en segundo plano” sobre cuestiones de las redes sociales relacionadas con la Primavera Árabe. En otra ocasión, dijo la denunciante, expresó su aparente sorpresa de que alguna vez usaría tales tácticas, desarrolladas para ciudadanos extranjeros, contra ciudadanos estadounidenses.

Según el denunciante, aproximadamente entre 12 y 20 personas activas involucradas en CTIL trabajaban en el FBI o CISA. “Durante un tiempo, tenían los sellos de sus agencias (FBI, CISA, lo que sea) junto a su nombre”, en el servicio de mensajería Slack, dijo el denunciante. Terp “tenía una insignia CISA que desapareció en algún momento”, dijo el denunciante.

Las ambiciones de los pioneros del Complejo Industrial de Censura en 2020 fueron mucho más allá de simplemente instar a Twitter a colocar una etiqueta de advertencia en los tweets o a incluir a personas en listas negras. El marco de la AMITT exige desacreditar a las personas como requisito previo necesario para exigir censura en su contra. Requiere capacitar a personas influyentes para difundir mensajes. Y exige intentar que los bancos corten los servicios financieros a las personas que organizan manifestaciones o eventos.

El cronograma del trabajo de CISA con CTIL antes de su trabajo con EIP y VP sugiere fuertemente que el modelo para las operaciones de censura público-privada puede haberse originado a partir de un marco creado originalmente por contratistas militares. Es más, las técnicas y materiales descritos por CTIL se parecen mucho a los materiales creados posteriormente por el Grupo de Trabajo de Contrainteligencia Extranjera y el equipo de Desformación y Malformación de CISA.

Durante los próximos días y semanas, tenemos la intención de presentar estos documentos a los investigadores del Congreso y haremos públicos todos los documentos que podamos, al mismo tiempo que protegeremos la identidad del denunciante y de otras personas que no sean líderes de alto nivel o figuras públicas.

Pero por ahora, debemos analizar más de cerca lo que sucedió en 2018 y 2019, lo que condujo a la creación de CTIL, así como el papel clave de este grupo en la formación y el crecimiento del Complejo Industrial de la Censura.

Agentes gubernamentales “voluntarios” y “ex”

Bloomberg, Washington Post y otros publicaron historias crédulas en la primavera de 2020 afirmando que la Liga CTI era simplemente un grupo de expertos voluntarios en ciberseguridad. Sus fundadores fueron: un “ex” funcionario de inteligencia israelí, Ohad Zaidenberg; un “gerente de seguridad” de Microsoft, Nate Warfield; y el jefe de operaciones de seguridad de DEF CON, una convención de hackers, Marc Rogers. Los artículos afirmaban que esos profesionales altamente cualificados del cibercrimen habían decidido ayudar a hospitales valorados en miles de millones de dólares, a su propio ritmo y sin remuneración, por motivos estrictamente altruistas.

En sólo un mes, desde mediados de marzo hasta mediados de abril, el CTIL, supuestamente totalmente voluntario, había crecido hasta alcanzar “1.400 miembros examinados en 76 países que abarcan 45 sectores diferentes”, había “ayudado a derribar legalmente 2.833 activos cibercriminales en Internet, incluidos 17 diseñados para hacerse pasar por organizaciones gubernamentales, las Naciones Unidas y la Organización Mundial de la Salud”, y había “identificado más de 2.000 vulnerabilidades en instituciones de salud en más de 80 países”.

En cada oportunidad, los hombres enfatizaron que eran simplemente voluntarios motivados por el altruismo. “Sabía que tenía que hacer algo para ayudar”, dijo Zaidenberg. “Existe un deseo realmente fuerte de hacer el bien en la comunidad”, dijo Rogers durante un seminario web del Instituto Aspen.

Y, sin embargo, un objetivo claro de los líderes de CTIL era generar apoyo para la censura entre las instituciones de seguridad nacional y ciberseguridad. Con ese fin, buscaron promover la idea de “seguridad cognitiva” como justificación para la participación del gobierno en actividades de censura. “La seguridad cognitiva es lo que desea tener”, dijo Terp en un podcast de 2019. “Quieres proteger esa capa cognitiva. Básicamente, se trata de contaminación. La desinformación es una forma de contaminación en Internet”.

Terp y Pablo Breuer, otro líder de CTIL, como Zaidenberg, tenían experiencia en el ejército y fueron contratistas militares. Ambos han trabajado para SOFWERX, “un proyecto colaborativo del Comando de Fuerzas Especiales de Estados Unidos y el Instituto Doolittle”. Este último transfiere tecnología de la Fuerza Aérea, a través del Laboratorio de Recursos de la Fuerza Aérea, al sector privado.

Según la biografía de Terp en el sitio web de una empresa de consultoría que creó con Breuer, “Ha enseñado ciencia de datos en la Universidad de Columbia, fue directora de tecnología del equipo de big data de la ONU, diseñó algoritmos de aprendizaje automático y sistemas de vehículos no tripulados en el Ministerio de Defensa del Reino Unido.

Breuer es un ex comandante de la Armada de Estados Unidos. Según su biografía, era “director militar del Grupo Donovan del Comando de Operaciones Especiales de EE. UU. y asesor militar superior y oficial de innovación de SOFWERX, la Agencia de Seguridad Nacional y el Comando Cibernético de EE. UU., además de ser el Director del C4 en el Comando Central de las Fuerzas Navales de EE. UU. .” Breuer figura en su página de LinkedIn como si hubiera estado en la Marina durante la creación de CTIL.

En junio de 2018, Terp asistió a un ejercicio militar de diez días organizado por el Comando de Operaciones Especiales de EE. UU., donde dice que conoció a Breuer y habló sobre las modernas campañas de desinformación en las redes sociales. Wired resumió las conclusiones que sacaron de su reunión: “Se dieron cuenta de que la desinformación podría tratarse de la misma manera: como un problema de ciberseguridad”. Y así crearon CogSec con David Perlman y otro colega, Thaddeus Grugq, a la cabeza. En 2019, Terp copresidió el Grupo de Trabajo Misinfosec dentro de CogSec.

Breuer admitió en un podcast que su objetivo era utilizar tácticas militares en plataformas de redes sociales en los EE. UU. “Tengo dos funciones”, explicó. “El director militar del Grupo Donovan y uno de los dos oficiales de innovación de Sofwerx, que es una organización sin fines de lucro 501c3 completamente no clasificada y financiada por el Comando de Operaciones Especiales de Estados Unidos”.

Breuer continuó describiendo cómo pensaban que estaban eludiendo la Primera Enmienda. Su trabajo con Terp, explicó, era una manera de reunir a “socios no tradicionales en una sola sala”, incluido “tal vez alguien de una de las compañías de medios sociales, tal vez algunos operadores de fuerzas especiales y algunas personas del Departamento de Seguridad Nacional… para hablar en un entorno abierto y sin atribución de manera no clasificada para que podamos colaborar mejor, más libremente y realmente comenzar a cambiar la forma en que abordamos algunos de estos problemas”.

El informe Misinfosec abogaba por una amplia censura gubernamental y contra la desinformación. Durante los primeros seis meses de 2019, dicen los autores, analizaron “incidentes”, desarrollaron un sistema de presentación de informes y compartieron su visión de la censura con “numerosos Estados, tratados y ONG”.

En cada incidente mencionado, las víctimas de la desinformación pertenecían a la izquierda política, entre ellas Barack Obama, John Podesta, Hillary Clinton y Emmanuel Macron. El informe fue abierto sobre el hecho de que su motivación para contrarrestar la desinformación fueron los dos terremotos políticos de 2016: el Brexit y la elección de Trump.

“Un estudio de los antecedentes de estos eventos nos lleva a darnos cuenta de que hay algo fuera de lugar en nuestro panorama informativo”, escribieron Terp y sus coautores. “Los habituales idiotas y quintacolumnistas útiles (ahora aumentados por robots automatizados, cyborgs y trolls humanos) están ocupados manipulando la opinión pública, avivando la indignación, sembrando dudas y socavando la confianza en nuestras instituciones. Y ahora son nuestros cerebros los que están siendo pirateados”.

El informe Misinfosec se centró en la información que “cambia creencias” a través de “narrativas” y recomendó una forma de contrarrestar la información errónea atacando eslabones específicos en una “cadena de muerte” o cadena de influencia del “incidente” de información errónea antes de que se convierta en una narrativa en toda regla. .

El informe lamenta que los gobiernos y los medios corporativos ya no tengan el control total de la información. “Durante mucho tiempo, la capacidad de llegar a audiencias masivas perteneció al Estado-nación (por ejemplo, en los EE. UU. a través de licencias de transmisión a través de ABC, CBS y NBC). Ahora, sin embargo, se ha permitido que el control de los instrumentos de información recaiga en grandes empresas de tecnología que han sido felizmente complacientes y cómplices al facilitar el acceso al público a los operadores de información por una fracción de lo que les habría costado por otros medios”.

Los autores abogaron por la participación de la policía, el ejército y los servicios de inteligencia en la censura en todos los países de Five Eyes, e incluso sugirieron que Interpol debería participar.

El informe proponía un plan para la AMITT y para la colaboración en materia de seguridad, inteligencia y aplicación de la ley y abogaba por su implementación inmediata. “No necesitamos, ni podemos permitirnos, esperar 27 años para que entre en uso el marco AMITT (Tácticas y técnicas de influencia y desinformación adversarial).

Los autores pidieron que los esfuerzos de censura se incluyan en el ámbito de la “ciberseguridad”, incluso reconociendo que la “seguridad de la desinformación” es completamente diferente de la ciberseguridad. Escribieron que el tercer pilar del “entorno de la información” después de la seguridad física y cibernética debería ser “La dimensión cognitiva”.

El informe señaló la necesidad de una especie de preparación previa para “vacunar preventivamente a una población vulnerable contra los mensajes”. El informe también señaló la oportunidad de utilizar los Centros de Análisis e Intercambio de Información (ISAC) financiados por el DHS como centros para orquestar la censura público-privada, y argumentó que estos ISAC deberían usarse para promover la confianza en el gobierno.

Es aquí donde vemos la idea para el EIP y el VP: “Si bien las redes sociales no están identificadas como un sector crítico y, por lo tanto, no califican para un ISAC, un ISAC de desinformación podría y debería alimentar a los ISAC con indicaciones y advertencias”.

La visión de Terp sobre la “desinformación” era abiertamente política. “La mayor parte de la información errónea es realmente cierta”, señaló Terp en el podcast de 2019, “pero se ubica en el contexto equivocado”. Terp explica elocuentemente la estrategia de utilizar esfuerzos “antidesinformación” para realizar operaciones de influencia. “No se trata de hacer que la gente crea mentiras la mayor parte del tiempo. La mayoría de las veces, estás intentando cambiar sus creencias. Y de hecho, realmente, más profundamente que eso, estás tratando de cambiar, cambiar sus narrativas internas… el conjunto de historias que son la base de tu cultura. Así que esa podría ser la base de tu cultura como estadounidense”.

En otoño, Terp y otros intentaron promover su informe. El podcast que Terp hizo con Breuer en 2019 fue un ejemplo de este esfuerzo. Juntos, Terp y Breuer describieron el modelo “público-privado” de lavado de censura que el DHS, el EIP y VP adoptarían.

Breuer habló libremente, afirmando abiertamente que el control informativo y narrativo que tenía en mente era comparable al implementado por el gobierno chino, sólo que hecho más aceptable para los estadounidenses. “Si hablas con el ciudadano chino promedio, cree absolutamente que el Gran Cortafuegos de China no está ahí para la censura. Creen que está ahí porque el Partido Comunista Chino quiere proteger a la ciudadanía y creen absolutamente que eso es algo bueno. Si el gobierno de Estados Unidos intentara vender esa narrativa, perderíamos la cabeza por completo y diríamos: “No, no, esto es una violación de nuestros derechos de la Primera Enmienda”. Por lo tanto, los mensajes dentro y fuera del grupo tienen que ser a menudo diferentes. .”

“Escuela Hogwarts de Desinformación”

“SJ nos llamó la ‘escuela Hogwarts para la desinformación y la desinformación'”, dijo el denunciante. “Eran superhéroes en su propia historia. Y en ese sentido todavía se pueden encontrar cómics en el sitio de CISA”.

CTIL, dijo el denunciante, “necesitaba programadores para separar información de Twitter, Facebook y YouTube. Para Twitter crearon código Python para raspar”.

Los registros de CTIL proporcionados por el denunciante ilustran exactamente cómo operaba y rastreaba CTIL los “incidentes”, así como lo que consideraba “desinformación”. Sobre la narrativa de “no nos quedaremos en casa”, los miembros de CTIL escribieron: “¿Tenemos lo suficiente para pedir que se eliminen los grupos y/o cuentas o, como mínimo, que se informen y verifiquen?” y “¿Podemos poner a todos los trolls en sus traseros si no?”

Rastrearon carteles que pedían protestas contra el bloqueo como artefactos de desinformación.

“Deberíamos haberlo visto venir”, escribieron sobre las protestas. “En pocas palabras: ¿podemos detener la propagación? ¿Tenemos pruebas suficientes para detener a los superpropagadores? ¿Hay otras cosas que podamos hacer (hay contramensajeros a los que podamos hacer ping, etc.)?”.

CTIL también trabajó para generar ideas sobre mensajes contrarios a cosas como alentar a las personas a usar máscaras y discutió la construcción de una red de amplificación. “La repetición es la verdad”, dijo un miembro de CTIL en una capacitación.

CTIL trabajó con otras figuras y grupos del Complejo Industrial de la Censura. Las notas de la reunión indican que el equipo de Graphika consideró adoptar AMITT y que CTIL quería consultar a DiResta sobre cómo conseguir plataformas para eliminar contenido más rápidamente.

Cuando se le preguntó si Terp u otros líderes de CTIL discutieron su posible violación de la Primera Enmienda, el denunciante dijo: “No lo hicieron… El espíritu era que si nos salimos con la nuestra, es legal, y no había preocupaciones sobre la Primera Enmienda porque tenemos una ‘asociación público-privada’: esa es la palabra que usaron para disfrazar esas preocupaciones. “El sector privado puede hacer cosas que los servidores públicos no pueden hacer, y los servidores públicos pueden proporcionar liderazgo y coordinación”.

A pesar de su confianza en la legalidad de sus actividades, algunos miembros de CTIL pueden haber tomado medidas extremas para mantener sus identidades en secreto. El manual del grupo recomienda utilizar teléfonos desechables, crear identidades seudónimas y generar caras de IA falsas utilizando el sitio web “Esta persona no existe”.

En junio de 2020, dice el denunciante, el grupo secreto tomó medidas para ocultar aún más sus actividades.

Un mes después, en julio de 2020, el director de SIO, Alex Stamos, le envió un correo electrónico a Kate Starbird del Centro para un Público Informado de la Universidad de Washington y le escribió: “Estamos trabajando en algunas ideas de monitoreo electoral con CISA y me encantaría recibir sus comentarios informales antes de continuar. demasiado lejos en este camino. . . . [L]as cosas que deberían haberse reunido hace un año se están uniendo rápidamente esta semana”.

Ese verano, CISA también creó el Grupo de Trabajo para Contrarrestar la Influencia Extranjera, que tiene medidas que reflejan los métodos CTIL/AMITT e incluye una novela gráfica “realmente falsa”, según el denunciante, se lanzó por primera vez dentro de CTIL.

El marco “DESARMAR”, que inspiró la AMITT, ha sido adoptado formalmente por la Unión Europea y los Estados Unidos como parte de un “estándar común para el intercambio de información estructurada sobre amenazas sobre manipulación e interferencia de información extranjera”.

Hasta ahora, los detalles de las actividades de CTIL han recibido poca atención a pesar de que el grupo recibió publicidad en 2020. En septiembre de 2020, Wired publicó un artículo sobre CTIL que parece un comunicado de prensa de la empresa. El artículo, al igual que los artículos de Bloomberg y Washington Post de esa primavera, acepta sin lugar a dudas que el CTIL era verdaderamente una red “voluntaria” de “ex” funcionarios de inteligencia de todo el mundo.

Pero a diferencia de las historias de Bloomberg y Washington Post, Wired también describe el trabajo “antidesinformación” de CTIL. El periodista de Wired no cita ninguna crítica a las actividades de CTIL, pero sugiere que algunos podrían ver algo malo en ellas. “Le pregunto [al cofundador de CTIL, Marc Rogers] sobre la noción de ver la información errónea como una amenaza cibernética. “Todos estos malos actores están tratando de hacer lo mismo”, dice Rogers.

En otras palabras, la conexión entre la prevención de delitos cibernéticos y la “lucha contra la desinformación” es básicamente la misma porque ambas implican luchar contra lo que tanto el DHS como la Liga CTI llaman “actores maliciosos”, que es sinónimo de “chicos malos”.

“Al igual que Terp, Rogers adopta un enfoque holístico de la ciberseguridad”, explica el artículo de Wired. “En primer lugar, está la seguridad física, como robar datos de una computadora a una unidad USB. Luego está lo que normalmente consideramos ciberseguridad: proteger redes y dispositivos contra intrusiones no deseadas. Y finalmente, está lo que Rogers y Terp llaman seguridad cognitiva, que esencialmente consiste en piratear personas, utilizar información o, más a menudo, desinformación”.

CTIL parece haber generado publicidad sobre sí mismo en la primavera y el otoño de 2020 por la misma razón que lo hizo EIP: para afirmar más tarde que su trabajo fue público y que cualquiera que sugiriera que era secreto estaba participando en una teoría de conspiración.

“La Asociación para la Integridad Electoral siempre ha operado de manera abierta y transparente”, afirmó EIP en octubre de 2022. “Publicamos varias publicaciones de blogs públicos en el período previo a las elecciones de 2020, organizamos seminarios web diarios inmediatamente antes y después de las elecciones y publicamos nuestros resultados. en un informe final de 290 páginas y en múltiples revistas académicas revisadas por pares. Cualquier insinuación de que la información sobre nuestras operaciones o hallazgos era secreta hasta este momento queda refutada por los dos años de contenido público y gratuito que hemos creado”.

Pero como han revelado los mensajes internos, gran parte de lo que hizo EIP fue secreto, además de partidista y exigió censura por parte de las plataformas de redes sociales, contrariamente a sus afirmaciones.

EIP y VP aparentemente terminaron, pero CTIL aparentemente todavía está activo, según las páginas de LinkedIn de sus miembros.

Fuente:

Michael Shellenberger, Alex Gutentag, Matt Taibbi, en Public: CTIL Files #1: US And UK Military Contractors Created Sweeping Plan For Global Censorship In 2018, New Documents Show. 28 de noviembre de 2023.